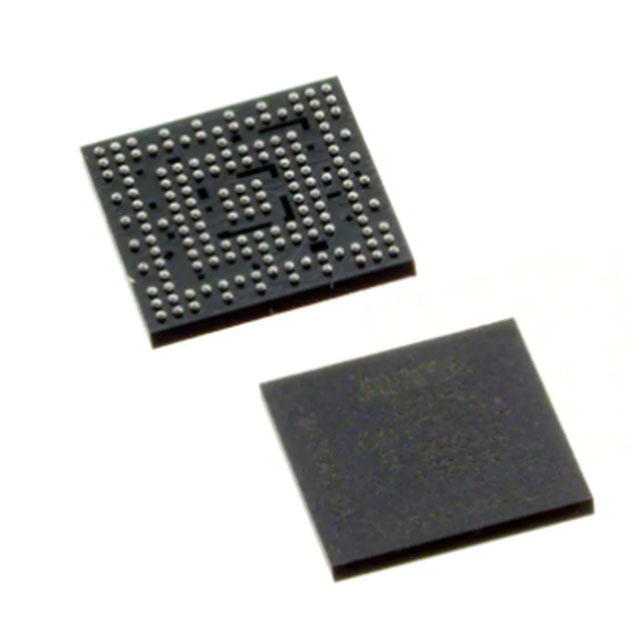

Nowy oryginalny XC7A75T-1CSG324I Spot Stock One-Stop Service BOM Ic Chip Układy scalone IC FPGA 210 we/wy 324CSBGA

Cechy produktu

| TYP | OPIS |

| Kategoria | Układy scalone (IC)OsadzonyUkłady FPGA (programowalna macierz bramek) |

| Mfr | AMD Xilinx |

| Seria | Artix-7 |

| Pakiet | Taca |

| Standardowe opakowanie | 126 |

| Stan produktu | Aktywny |

| Liczba LAB/CLB | 5900 |

| Liczba elementów/komórek logicznych | 75520 |

| Całkowita liczba bitów RAM | 3870720 |

| Liczba wejść/wyjść | 210 |

| Napięcie zasilające | 0,95 V ~ 1,05 V |

| Typ mocowania | Montaż powierzchniowy |

| temperatura robocza | -40°C ~ 100°C (TJ) |

| Opakowanie/etui | 324-LFBGA, CSPBGA |

| Pakiet urządzeń dostawcy | 324-CSPBGA (15×15) |

| Podstawowy numer produktu | XC7A75 |

Jak ważna jest programowalność w urządzeniach zabezpieczających nowej generacji?

Cyfryzacja i automatyzacja to obecnie globalny trend.W następstwie epidemii usługi we wszystkich sektorach przenoszą się do Internetu, a wraz z szybkim wprowadzeniem pracy w domu ludzie coraz bardziej polegają na łączności internetowej w swojej pracy i życiu.

Jednakże w miarę wzrostu liczby użytkowników i podłączonych urządzeń oraz zwiększania się różnorodności funkcji i potrzeb, architektura systemu staje się coraz bardziej złożona, a zakres funkcji systemu rozszerza się, co prowadzi do dużej liczby potencjalnych zagrożeń.W rezultacie przestoje są częstym zjawiskiem, a „awarie” często pojawiają się na pierwszych stronach gazet.

Biała księga Xilinx WP526, Znaczenie programowalności w urządzeniach zabezpieczających nowej generacji, omawia wiele architektur firewalli oraz połączenie elastyczności i możliwości konfiguracji urządzeń adaptacyjnych Xilinx z ofertą adresów IP i narzędzi w celu znacznej poprawy wydajności przetwarzania zabezpieczeń.

Urządzenia zabezpieczające wciąż ewoluują

Następna generacja implementacji zabezpieczeń sieciowych stale ewoluuje i przechodzi zmianę architektury z kopii zapasowych na implementacje wbudowane.Wraz z rozpoczęciem wdrożeń 5G i wykładniczym wzrostem liczby podłączonych urządzeń organizacje pilnie potrzebują ponownego sprawdzenia i zmodyfikowania architektury stosowanej do wdrażania zabezpieczeń.Wymagania dotyczące przepustowości i opóźnień sieci 5G zmieniają sieci dostępowe, a jednocześnie wymagają dodatkowego bezpieczeństwa.Ta ewolucja napędza następujące zmiany w bezpieczeństwie sieci.

1. wyższa przepustowość zabezpieczeń L2 (MACSec) i L3.

2. potrzeba analizy opartej na polityce po stronie brzegowej/dostępu

3. bezpieczeństwo oparte na aplikacjach wymagające większej przepustowości i łączności.

4. wykorzystanie sztucznej inteligencji i uczenia maszynowego do analiz predykcyjnych i identyfikacji złośliwego oprogramowania

5. wdrożenie nowych algorytmów kryptograficznych napędzających rozwój kryptografii postkwantowej (QPC).

Wraz z powyższymi wymaganiami coraz częściej wdrażane są technologie sieciowe takie jak SD-WAN i 5G-UPF, co wymaga wdrożenia podziału sieci, większej liczby kanałów VPN i głębszej klasyfikacji pakietów.W obecnej generacji implementacji zabezpieczeń sieciowych większość zabezpieczeń aplikacji jest obsługiwana za pomocą oprogramowania działającego na procesorze.Chociaż wydajność procesora wzrosła pod względem liczby rdzeni i mocy obliczeniowej, rosnących wymagań dotyczących przepustowości w dalszym ciągu nie można rozwiązać za pomocą czystej implementacji oprogramowania.

Wymagania dotyczące bezpieczeństwa aplikacji oparte na zasadach stale się zmieniają, dlatego większość dostępnych gotowych rozwiązań może obsługiwać jedynie ustalony zestaw nagłówków ruchu i protokołów szyfrowania.Ze względu na te ograniczenia oprogramowania i stałe implementacje oparte na ASIC, programowalny i elastyczny sprzęt stanowi idealne rozwiązanie do wdrażania bezpieczeństwa aplikacji opartego na zasadach i rozwiązuje problemy związane z opóźnieniami w innych programowalnych architekturach opartych na NPU.

Elastyczny SoC ma w pełni wzmocniony interfejs sieciowy, kryptograficzny adres IP oraz programowalną logikę i pamięć do wdrażania milionów reguł polityki poprzez stanowe przetwarzanie aplikacji, takie jak TLS i wyszukiwarki wyrażeń regularnych.