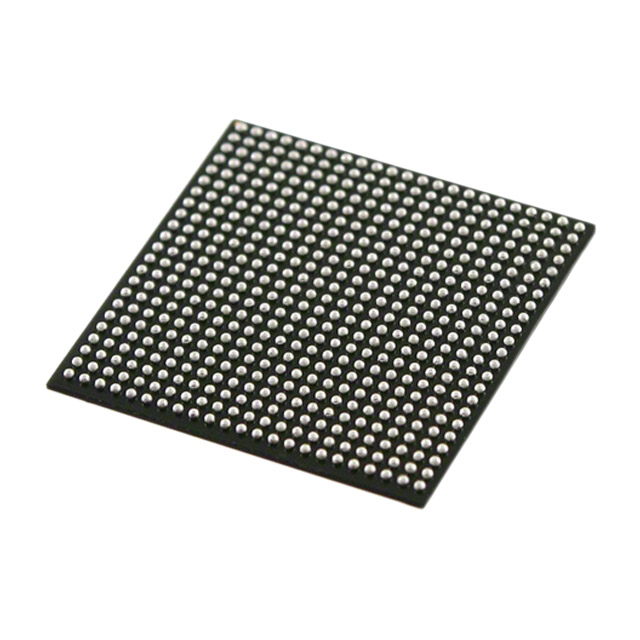

Komponenty elektroniczne XCVU13P-2FLGA2577I Ic Chips Układy scalone IC FPGA 448 I/O 2577FCBGA

Cechy produktu

| TYP | OPIS |

| Kategoria | Układy scalone (IC) |

| Mfr | AMD Xilinx |

| Seria | Virtex® UltraScale+™ |

| Pakiet | Taca |

| Standardowe opakowanie | 1 |

| Stan produktu | Aktywny |

| Liczba LAB/CLB | 216000 |

| Liczba elementów/komórek logicznych | 3780000 |

| Całkowita liczba bitów RAM | 514867200 |

| Liczba wejść/wyjść | 448 |

| Napięcie zasilające | 0,825 V ~ 0,876 V |

| Typ mocowania | Montaż powierzchniowy |

| temperatura robocza | -40°C ~ 100°C (TJ) |

| Opakowanie/etui | 2577-BBGA, FCBGA |

| Pakiet urządzeń dostawcy | 2577-FCBGA (52,5×52,5) |

| Podstawowy numer produktu | XCVU13 |

Urządzenia zabezpieczające wciąż ewoluują

Następna generacja implementacji zabezpieczeń sieciowych stale ewoluuje i przechodzi zmianę architektury z kopii zapasowych na implementacje wbudowane.Wraz z rozpoczęciem wdrożeń 5G i wykładniczym wzrostem liczby podłączonych urządzeń organizacje pilnie potrzebują ponownego sprawdzenia i zmodyfikowania architektury stosowanej do wdrażania zabezpieczeń.Wymagania dotyczące przepustowości i opóźnień sieci 5G zmieniają sieci dostępowe, a jednocześnie wymagają dodatkowego bezpieczeństwa.Ta ewolucja napędza następujące zmiany w bezpieczeństwie sieci.

1. wyższa przepustowość zabezpieczeń L2 (MACSec) i L3.

2. potrzeba analizy opartej na polityce po stronie brzegowej/dostępu

3. bezpieczeństwo oparte na aplikacjach wymagające większej przepustowości i łączności.

4. wykorzystanie sztucznej inteligencji i uczenia maszynowego do analiz predykcyjnych i identyfikacji złośliwego oprogramowania

5. wdrożenie nowych algorytmów kryptograficznych napędzających rozwój kryptografii postkwantowej (QPC).

Wraz z powyższymi wymaganiami coraz częściej wdrażane są technologie sieciowe takie jak SD-WAN i 5G-UPF, co wymaga wdrożenia podziału sieci, większej liczby kanałów VPN i głębszej klasyfikacji pakietów.W obecnej generacji implementacji zabezpieczeń sieciowych większość zabezpieczeń aplikacji jest obsługiwana za pomocą oprogramowania działającego na procesorze.Chociaż wydajność procesora wzrosła pod względem liczby rdzeni i mocy obliczeniowej, rosnących wymagań dotyczących przepustowości w dalszym ciągu nie można rozwiązać za pomocą czystej implementacji oprogramowania.

Wymagania dotyczące bezpieczeństwa aplikacji oparte na zasadach stale się zmieniają, dlatego większość dostępnych gotowych rozwiązań może obsługiwać jedynie ustalony zestaw nagłówków ruchu i protokołów szyfrowania.Ze względu na te ograniczenia oprogramowania i stałe implementacje oparte na ASIC, programowalny i elastyczny sprzęt stanowi idealne rozwiązanie do wdrażania bezpieczeństwa aplikacji opartego na zasadach i rozwiązuje problemy związane z opóźnieniami w innych programowalnych architekturach opartych na NPU.

Elastyczny SoC ma w pełni wzmocniony interfejs sieciowy, kryptograficzny adres IP oraz programowalną logikę i pamięć do wdrażania milionów reguł polityki poprzez stanowe przetwarzanie aplikacji, takie jak TLS i wyszukiwarki wyrażeń regularnych.

Urządzenia adaptacyjne są idealnym wyborem

Używanie urządzeń Xilinx w urządzeniach zabezpieczających nowej generacji nie tylko rozwiązuje problemy z przepustowością i opóźnieniami, ale ma także inne korzyści, takie jak umożliwienie korzystania z nowych technologii, takich jak modele uczenia maszynowego, Secure Access Service Edge (SASE) i szyfrowanie postkwantowe.

Urządzenia Xilinx stanowią idealną platformę do akceleracji sprzętowej dla tych technologii, ponieważ wymagań dotyczących wydajności nie można spełnić za pomocą implementacji opartych wyłącznie na oprogramowaniu.Xilinx stale rozwija i aktualizuje własność intelektualną, narzędzia, oprogramowanie i projekty referencyjne dla istniejących i nowej generacji rozwiązań bezpieczeństwa sieciowego.

Ponadto urządzenia Xilinx oferują wiodące w branży architektury pamięci z funkcją miękkiego wyszukiwania IP z klasyfikacją przepływu, co czyni je najlepszym wyborem do zastosowań związanych z bezpieczeństwem sieci i zaporami sieciowymi.

Wykorzystanie układów FPGA jako procesorów ruchu w celu zapewnienia bezpieczeństwa sieci

Ruch do i z urządzeń zabezpieczających (zapór sieciowych) jest szyfrowany na wielu poziomach, a szyfrowanie/deszyfrowanie warstwy L2 (MACSec) jest przetwarzane w węzłach sieci warstwy łącza (L2) (przełącznikach i routerach).Przetwarzanie poza warstwą L2 (warstwa MAC) zazwyczaj obejmuje głębsze analizowanie, deszyfrowanie tunelu L3 (IPSec) i szyfrowany ruch SSL z ruchem TCP/UDP.Przetwarzanie pakietów obejmuje analizowanie i klasyfikację przychodzących pakietów oraz przetwarzanie dużych wolumenów ruchu (1-20M) z dużą przepustowością (25-400Gb/s).

Ze względu na dużą liczbę wymaganych zasobów obliczeniowych (rdzeniowych), jednostki NPU można wykorzystać do stosunkowo szybszego przetwarzania pakietów, ale skalowalne przetwarzanie ruchu z niskimi opóźnieniami i wysoką wydajnością nie jest możliwe, ponieważ ruch jest przetwarzany przy użyciu rdzeni MIPS/RISC i planowania takich rdzeni w oparciu o ich dostępność jest trudne.Zastosowanie urządzeń zabezpieczających opartych na FPGA może skutecznie wyeliminować te ograniczenia architektur opartych na procesorach i NPU.

.png)