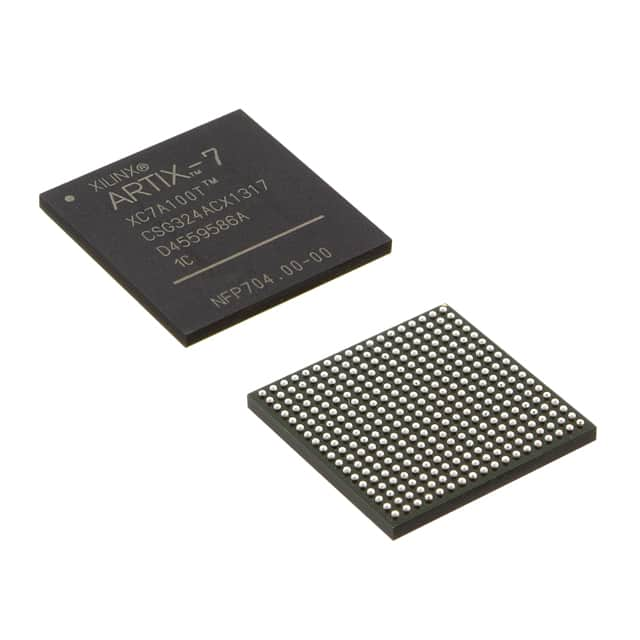

Oryginalny układ scalony programowalny XCVU440-2FLGA2892I IC FPGA 1456 we/wy 2892FCBGA

Cechy produktu

| TYP | OPIS |

| Kategoria | Układy scalone (IC) |

| Mfr | AMD Xilinx |

| Seria | Virtex® UltraScale™ |

|

| Skrzynka |

| Standardowyd Pakiet | 1 |

| Stan produktu | Aktywny |

| Liczba LAB/CLB | 316620 |

| Liczba elementów/komórek logicznych | 5540850 |

| Całkowita liczba bitów RAM | 90726400 |

| Liczba wejść/wyjść | 1456 |

| Napięcie zasilające | 0,922 V ~ 0,979 V |

| Typ mocowania | Montaż powierzchniowy |

| temperatura robocza | -40°C ~ 100°C (TJ) |

| Opakowanie/etui | 2892-BBGA, FCBGA |

| Pakiet urządzeń dostawcy | 2892-FCBGA (55×55) |

| Podstawowy numer produktu | XCVU440 |

Wykorzystanie układów FPGA jako procesorów ruchu w celu zapewnienia bezpieczeństwa sieci

Ruch do i z urządzeń zabezpieczających (zapór sieciowych) jest szyfrowany na wielu poziomach, a szyfrowanie/deszyfrowanie warstwy L2 (MACSec) jest przetwarzane w węzłach sieci warstwy łącza (L2) (przełącznikach i routerach).Przetwarzanie poza warstwą L2 (warstwa MAC) zazwyczaj obejmuje głębsze analizowanie, deszyfrowanie tunelu L3 (IPSec) i szyfrowany ruch SSL z ruchem TCP/UDP.Przetwarzanie pakietów obejmuje analizowanie i klasyfikację przychodzących pakietów oraz przetwarzanie dużych wolumenów ruchu (1-20M) z dużą przepustowością (25-400Gb/s).

Ze względu na dużą liczbę wymaganych zasobów obliczeniowych (rdzeniowych), jednostki NPU można wykorzystać do stosunkowo szybszego przetwarzania pakietów, ale skalowalne przetwarzanie ruchu z niskimi opóźnieniami i wysoką wydajnością nie jest możliwe, ponieważ ruch jest przetwarzany przy użyciu rdzeni MIPS/RISC i planowania takich rdzeni w oparciu o ich dostępność jest trudne.Zastosowanie urządzeń zabezpieczających opartych na FPGA może skutecznie wyeliminować te ograniczenia architektur opartych na procesorach i NPU.

Przetwarzanie bezpieczeństwa na poziomie aplikacji w układach FPGA

Układy FPGA idealnie nadają się do wbudowanego przetwarzania zabezpieczeń w zaporach sieciowych nowej generacji, ponieważ skutecznie spełniają potrzebę wyższej wydajności, elastyczności i działania o niskim opóźnieniu.Ponadto układy FPGA mogą również implementować funkcje bezpieczeństwa na poziomie aplikacji, co może dodatkowo zaoszczędzić zasoby obliczeniowe i poprawić wydajność.

Typowe przykłady przetwarzania bezpieczeństwa aplikacji w układach FPGA obejmują

- Silnik odciążający TTCP

- Dopasowywanie wyrażeń regularnych

- Przetwarzanie szyfrowania asymetrycznego (PKI).

- Przetwarzanie TLS

Technologie bezpieczeństwa nowej generacji wykorzystujące układy FPGA

Wiele istniejących algorytmów asymetrycznych jest podatnych na ataki komputerów kwantowych.Techniki obliczeń kwantowych najbardziej wpływają na asymetryczne algorytmy bezpieczeństwa, takie jak RSA-2K, RSA-4K, ECC-256, DH i ECCDH.Badane są nowe implementacje algorytmów asymetrycznych i standaryzacja NIST.

Obecne propozycje szyfrowania postkwantowego obejmują metodę uczenia się metodą pierścienia przy błędach (R-LWE).

- Kryptografia klucza publicznego (PKC)

- Podpisy cyfrowe

- Tworzenie klucza

Proponowana implementacja kryptografii klucza publicznego obejmuje pewne dobrze znane operacje matematyczne (TRNG, próbnik szumu Gaussa, dodawanie wielomianów, dzielenie kwantyfikatorów wielomianów binarnych, mnożenie itp.).IP FPGA dla wielu z tych algorytmów jest dostępny lub można go efektywnie zaimplementować przy użyciu elementów składowych FPGA, takich jak silniki DSP i AI (AIE) w istniejących i nowej generacji urządzeniach Xilinx.

W tym oficjalnym dokumencie opisano implementację zabezpieczeń poziomów L2–L7 przy użyciu programowalnej architektury, którą można wdrożyć w celu przyspieszenia bezpieczeństwa w sieciach brzegowych/dostępowych i zaporach ogniowych nowej generacji (NGFW) w sieciach korporacyjnych.